CURSO DE REDES

Es la interconexión de estaciones de trabajo, terminales periféricas y otros dispositivos. Uno de los tipos más comunes de redes es la Red de Área Local o LAN. A través del networking, es posible que diferentes tipos de computadoras se comuniquen. No es importante el tipo de computadora que se utilice en una red. Puede ser una computadora Macintosh, una PC o un mainframe. En networking, lo que es importante es que todos los dispositivos hablen el mismo idioma, o protocolo.

Al inicio de su desarrollo, las LAN, MAN y WAN eran en cierto modo caóticas. Al comienzo de la década de 1980 se produjo una tremenda expansión en el campo de networking. A medida que las empresas tomaban conocimiento de cuánto dinero podían ahorrar y de cuánto ganarían en productividad utilizando la tecnología de redes, comenzaron a agregar redes y a expandir las redes existentes prácticamente con la misma velocidad con que surgían nuevas tecnologías y productos de redes. A mediados de la década de 1990, se comenzaron a sentir cada vez más las preocupaciones por esta expansión. Como muchas de las tecnologías de red emergentes se construyeron utilizando diferentes implementaciones de hardware y software, uno de los problemas que surgieron rápidamente fue que muchas de las nuevas tecnologías de red eran incompatibles. Resultaba cada vez más difícil que las redes que utilizaban diferentes especificaciones pudieran comunicarse entre sí.

Para nadie es un secreto que han sido los estándares abiertos, a diferencia de la tecnología propietaria, los que han impulsado el crecimiento en la industria de TI. Sin ir más lejos, las redes empresariales como las conocemos hoy en día serían completamente diferentes si proveedores y usuarios nunca hubieran acordado utilizar Ethernet; y casos, sobran.

La infraestructura de red no es la excepción; de hecho, el desarrollo de la comunicación inalámbrica hubiera sido imposible si las empresas hubieran decidido adoptar únicamente tecnología propietaria. Y en HP Networking estamos convencidos de que éste es el único camino para satisfacer totalmente a nuestros clientes. En nuestra experiencia, las ventajas de trabajar con estándares abiertos en lugar de elegir protocolos propietarios se dan en dos sentidos: el económico y el tecnológico.

Un punto a considerar desde el punto de vista tecnológico es que la red empresarial debe ser cada vez más fluida, más adaptable, más alineada con el resto de la organización de TI, y más administrable cada vez con menos recursos. En otras palabras, estamos entrando a la tercera ola del networking empresarial, donde la convergencia ya no es únicamente tecnológica: cada vez veremos más tecnologías conviviendo en el mismo data center, y cada vez es más difícil satisfacer todas estas necesidades con una sola marca. Es justo por esto que los proveedores basados en estándares abiertos ganan relevancia.

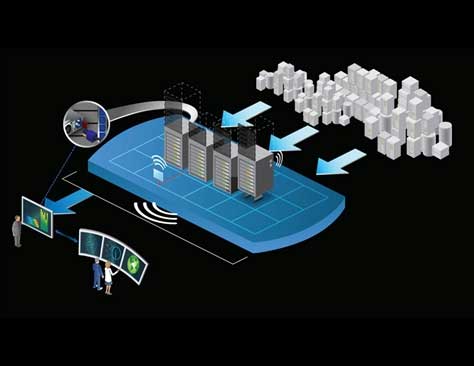

Además, con un mundo cada vez más orientado al cómputo en la nube, con aplicaciones cada vez más diversas conviviendo y comunicándose entre sí, y donde los usuarios finales demandan siempre más poder de cómputo, se vuelve indispensable contar con infraestructura que pueda crecer o modificarse a la misma velocidad que cambian las necesidades de las empresas. Todo esto es muy difícil de lograr si dicha infraestructura está basada en protocolos propietarios.

Por otra parte, en el aspecto económico las ventajas también son evidentes: según estudios realizados por IDC, los clientes de HP Networking han logrado reducir el costo total de propiedad de la infraestructura de red hasta 65% y consumen 50% menos energía en comparación con soluciones de redes similares de otros proveedores, basadas en protocolos propietarios. Y hay que considerar también los costos asociados a tener en la empresa soluciones que no cuentan con características de interoperabilidad, y que provocan más trabajo de administración y control para los equipos humanos de TI.

El mundo convergente ya está aquí; es uno donde las soluciones no serán dominadas por un silo tecnológico, sino que se aplica lo mejor de cada tecnología para resolver los problemas de los clientes. Es un mundo con aplicaciones cada vez más complejas, conviviendo cada vez de forma más integrada, y donde la orquestación y la agilidad definirán las características futuras. Y, en nuestra visión, eso sólo será posible a través de estándares abiertos.

Modelo de Referencia OSI

Fue desarrollado en 1984 por la Organización Internacional de Estándares (ISO), una federación global de organizaciones que representa aproximadamente a 130 países. El núcleo de este estándar es el modelo de referencia OSI, una normativa formada por siete capas que define las diferentes fases por las que deben pasar los datos para viajar de un dispositivo a otro sobre una red de comunicaciones.

Siguiendo el esquema de este modelo se crearon numerosos protocolos. El advenimiento de protocolos más flexibles donde las capas no están tan desmarcadas y la correspondencia con los niveles no era tan clara puso a este esquema en un segundo plano. Sin embargo es muy usado en la enseñanza como una manera de mostrar cómo puede estructurarse una "pila" de protocolos de comunicaciones.

El modelo especifica el protocolo que debe ser usado en cada capa, y suele hablarse de modelo de referencia ya que es usado como una gran herramienta para la enseñanza de comunicación de redes.

Se trata de una normativa estandarizada útil debido a la existencia de muchas tecnologías, fabricantes y compañías dentro del mundo de las comunicaciones, y al estar en continua expansión, se tuvo que crear un método para que todos pudieran entenderse de algún modo, incluso cuando las tecnologías no coincidieran. De este modo, no importa la localización geográfica o el lenguaje utilizado. Todo el mundo debe atenerse a unas normas mínimas para poder comunicarse entre sí. Esto es sobre todo importante cuando hablamos de la red de redes, es decir, Internet.

Por qué un Modelo de Red en Capas?

» Reduce la complejidad (un problema grande frente a siete más pequeños)

» Estandariza las interfaces

» Facilita la ingeniería modular

» Asegura una tecnología inoperable

» Acelera la evolución

» Simplicifa la enseñanza y el aprendizaje

Es la que se encarga de las conexiones globales de la computadora hacia la red, tanto en lo que se refiere al medio físico como a la forma en la que se transmite la información. Sus principales funciones se pueden resumir como:

- Definir el medio o medios físicos por los que va a viajar la comunicación: cable de pares trenzados (o no, como en RS232/EIA232), coaxial, guías de onda, aire, fibra óptica.

- Definir las características materiales (componentes y conectores mecánicos) y eléctricas (niveles de tensión) que se van a usar en la transmisión de los datos por los medios físicos.

- Definir las características funcionales de la interfaz (establecimiento, mantenimiento y liberación del enlace físico).

- Transmitir el flujo de bits a través del medio.

- Manejar las señales eléctricas del medio de transmisión, polos en un enchufe, etc.

- Garantizar la conexión (aunque no la fiabilidad de dicha conexión)

Esta capa se ocupa del direccionamiento físico, de la topología de la red, del acceso al medio, de la detección de errores, de la distribución ordenada de tramas y del control del flujo. Es uno de los aspectos más importantes a revisar en el momento de conectar dos ordenadores, ya que está entre la capa 1 y 3 como parte esencial para la creación de sus protocolos básicos (MAC, IP), para regular la forma de la conexión entre computadoras así determinando el paso de tramas (trama = unidad de medida de la información en esta capa, que no es más que la segmentación de los datos trasladándolos por medio de paquetes), verificando su integridad, y corrigiendo errores, por lo cual es importante mantener una excelente adecuación al medio físico (los más usados son el cable UTP, par trenzado o de 8 hilos), con el medio de red que redirecciona las conexiones mediante un router. Dadas estas situaciones cabe recalcar que el dispositivo que usa la capa de enlace es el Switch que se encarga de recibir los datos del router y enviar cada uno de estos a sus respectivos destinatarios (servidor -> computador cliente o algún otro dispositivo que reciba información como celulares, tabletas y diferentes dispositivos con acceso a la red, etc.), dada esta situación se determina como el medio que se encarga de la corrección de errores, manejo de tramas, protocolización de datos (se llaman protocolos a las reglas que debe seguir cualquier capa del modelo OSI ).

Se encarga de identificar el enrutamiento existente entre una o más redes. Las unidades de información se denominan paquetes, y se pueden clasificar en protocolos enrutables y protocolos de enrutamiento.

- Enrutables: viajan con los paquetes (IP, IPX, APPLETALK)

- Enrutamiento: permiten sear las rutas (RIP, IGRP, EIGRP, OSPF, BGP)

El objetivo de la capa de red es hacer que los datos lleguen desde el origen al destino, aún cuando ambos no estén conectados directamente. Los dispositivos que facilitan tal tarea se denominan encaminadores, aunque es más frecuente encontrarlo con el nombre en inglés routers. Los routers trabajan en esta capa, aunque pueden actuar como switch de nivel 2 en determinados casos, dependiendo de la función que se le asigne. Los firewalls actúan sobre esta capa principalmente, para descartar direcciones de máquinas. En este nivel se realiza el direccionamiento lógico y la determinación de la ruta de los datos hasta su receptor final.

Capa encargada de efectuar el transporte de los datos (que se encuentran dentro del paquete) de la máquina origen a la de destino, independizándolo del tipo de red física que se esté utilizando. La PDU de la capa 4 se llama Segmento o Datagrama, dependiendo de si corresponde a TCP o UDP. Sus protocolos son TCP y UDP; el primero orientado a conexión y el otro sin conexión. Trabajan, por lo tanto, con puertos lógicos y junto con la capa red dan forma a los conocidos como Sockets IP:Puerto (191.16.200.54:80).

Esta capa es la que se encarga de mantener y controlar el enlace establecido entre dos computadores que están transmitiendo datos de cualquier índole. Por lo tanto, el servicio provisto por esta capa es la capacidad de asegurar que, dada una sesión establecida entre dos máquinas, la misma se pueda efectuar para las operaciones definidas de principio a fin, reanudándolas en caso de interrupción. En muchos casos, los servicios de la capa de sesión son parcial o totalmente prescindibles.

El objetivo es encargarse de la representación de la información, de manera que aunque distintos equipos puedan tener diferentes representaciones internas de caracteres los datos lleguen de manera reconocible.

Esta capa es la primera en trabajar más el contenido de la comunicación que el cómo se establece la misma. En ella se tratan aspectos tales como la semántica y la sintaxis de los datos transmitidos, ya que distintas computadoras pueden tener diferentes formas de manejarlas.

Esta capa también permite cifrar los datos y comprimirlos. Por lo tanto, podría decirse que esta capa actúa como un traductor.

Ofrece a las aplicaciones la posibilidad de acceder a los servicios de las demás capas y define los protocolos que utilizan las aplicaciones para intercambiar datos, como correo electrónico (Post Office Protocol y SMTP), gestores de bases de datos y servidor de ficheros (FTP), por UDP pueden viajar (DNS y Routing Information Protocol). Hay tantos protocolos como aplicaciones distintas y puesto que continuamente se desarrollan nuevas aplicaciones el número de protocolos crece sin parar.

Cabe aclarar que el usuario normalmente no interactúa directamente con el nivel de aplicación. Suele interactuar con programas que a su vez interactúan con el nivel de aplicación pero ocultando la complejidad subyacente.

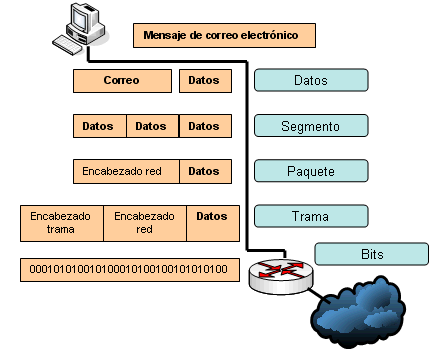

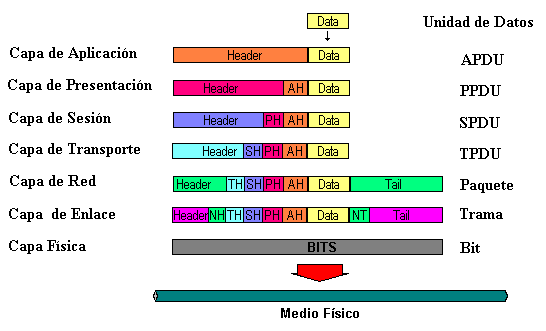

El modelo de referencia OSI describe la forma en que la información o los datos recorren el camino que va desde los programas de aplicación (por ejemplo planillas de cálculo) pasando por un medio de red (cables) hasta llegar a un programa de aplicación ubicado en otra computadora de la red.

Como la información a enviar desciende a través de las capas de un sistema dado, se parece cada vez menos a un lenguaje humano y cada vez más a los 1 y 0 que una computadora es capaz de comprender

El intercambio de información entre dos capas OSI consiste en que cada capa en el sistema fuente le agrega información de control a los datos, y cada capa en el sistema de destino analiza y quita la información de control de los datos como sigue:

Si un ordenador (A) desea enviar datos a otro (B), en primer término los datos deben empaquetarse a través de un proceso denominado encapsulamiento, es decir, a medida que los datos se desplazan a través de las capas del modelo OSI, reciben encabezados, información final y otros tipos de información.

-

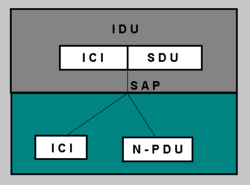

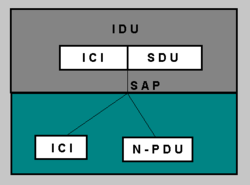

N-PDU (Unidad de datos de protocolo)

Es la información intercambiada entre entidades pares, es decir, dos entidades pertenecientes a la misma capa pero en dos sistemas diferentes, utilizando una conexión (N-1).

Está compuesta por:- N-SDU (Unidad de datos del servicio) Son los datos que necesitan la entidades (N) para realizar funciones del servicio pedido por la entidad (N+1).

- N-PCI (Información de control del protocolo) Información intercambiada entre entidades (N) utilizando una conexión (N-1) para coordinar su operación conjunta.

-

N-IDU (Unidad de datos de interfaz)

Es la información transferida entre dos niveles adyacentes, es decir, dos capas contiguas.

Está compuesta por:- N-ICI (Información de control del interfaz) Información intercambiada entre una entidad (N+1) y una entidad (N) para coordinar su operación conjunta.

- Datos de Interfaz-(N) Información transferida entre una entidad-(N+1) y una entidad-(N) y que normalmente coincide con la (N+1)-PDU.

La capa de aplicación recibe el mensaje del usuario y le añade una cabecera constituyendo así la PDU de la capa de aplicación. La PDU se transfiere a la capa de aplicación del nodo destino, este elimina la cabecera y entrega el mensaje al usuario.

Para ello ha sido necesario todo este proceso:

- Ahora hay que entregar la PDU a la capa de presentación para ello hay que añadirle la correspondiente cabecera ICI y transformarla así en una IDU, la cual se transmite a dicha capa.

- La capa de presentación recibe la IDU, le quita la cabecera y extrae la información, es decir, la SDU, a esta le añade su propia cabecera (PCI) constituyendo así la PDU de la capa de presentación.

- Esta PDU es transferida a su vez a la capa de sesión mediante el mismo proceso, repitiéndose así para todas las capas.

- Al llegar al nivel físico se envían los datos que son recibidos por la capa física del receptor.

- Cada capa del receptor se ocupa de extraer la cabecera, que anteriormente había añadido su capa homóloga, interpretarla y entregar la PDU a la capa superior.

- Finalmente llegará a la capa de aplicación la cual entregará el mensaje al usuario.

Otros datos reciben una serie de nombres y formatos específicos en función de la capa en la que se encuentren, debido a como se describió anteriormente la adhesión de una serie de encabezados e información final. Los formatos de información son los que muestra el gráfico:

Para comprender la forma en que se encuentran estructuradas las redes y el modo en que funcionan, se debe recordar que todas las comunicaciones de una red provienen de un origen y se envían a un destino. La información que se envía a través de una red se denomina datos o paquetes de datos. Si una computadora (host A) desea enviar datos a otra computadora (host B), en primer término los datos deberán empaquetarse en un proceso denominado encapsulación

A los fines que nos ocupan, los términos que empleamos para describir cómo funciona una red estarán relacionados con el modelo de referencia OSI. Al igual que una casa en la cual deben asentarse los cimientos antes de su construcción, una red también debe tener cimientos sobre los cuales se la pueda construir. En el modelo OSI, los cimientos se denominan capa física. La función de la capa física es la transmisión de datos. Típicamente, dicha transmisión se logra mediante el uso de elementos tales como cables, conectores y tensiones.

En las computadoras la información se almacena utilizando el sistema de numeración binaria en el cual los únicos símbolos posibles, o dígitos binarios, o "bits", son el 1 y el 0. Estos bits – muchos de los cuales se denominan datos – se utilizan para representar la información, por ejemplo texto, imágenes, y sonidos. En la capa física, un bit 1 suele representarse por la presencia de voltaje (tensión eléctrica) en un cable conductor de cobre o en la luz de una fibra óptica.

Para que Ud. pueda imaginarse estos bits, piense en medir el voltaje en un punto del cable a medida que transcurre el tiempo (en el caso de una fibra, imagínese medir la intensidad de la luz en comparación con el tiempo). Las mediciones obtenidas permitirán crear un gráfico del voltaje en comparación con el tiempo (en el caso de una fibra, la intensidad de la luz en comparación con el tiempo). En el gráfico se observa cómo se representarían los bits (1 y 0) en el cable. Hay muchas formas en que se pueden representar los bits con voltajes. Este proceso se denomina codificación. Muchas de las LAN que estudiaremos utilizan la "Codificación Manchester." En este tipo de codificación los bits se representan mediante otros patrones de voltaje diferentes de los que se observan en el gráfico

Para que las computadoras transmitan entre ellas esta información codificada, deben estar conectadas físicamente entre sí. Los materiales que se emplean para conectar las computadoras varían. Entre éstos se incluyen cable de par trenzado, coaxial, y de fibra óptica.

Materiales de conexión físicaTodos estos materiales de conexión física se denominan medios de networking

El tipo de materiales de conexión empleados en una red determinará aspectos tales como la cantidad de datos y la velocidad con que los datos pueden viajar a través de la red. Si bien estos factores son importantes para determinar qué tipo de medios de networking emplear, hay otros factores igualmente importantes tales como costos y el lugar en el que se utilizarán los cables.

Cada computadora tiene una forma única de identificarse. Cada computadora, esté o no conectada a una red, tiene una dirección física. No hay dos direcciones físicas iguales. También llamada dirección de control de acceso al medio o dirección MAC, la capa física está ubicada en la tarjeta de interfaz de red o tarjeta NIC.

Antes de salir de la fábrica, el fabricante del hardware le asigna una dirección física a cada tarjeta NIC. Esta dirección se programa en un chip dentro de la tarjeta NIC. Como la dirección MAC está ubicada en la tarjeta NIC, si se cambiara la tarjeta NIC de una computadora, la dirección física de la estación debería cambiar por la de la nueva dirección MAC

Si se refiere al modelo OSI, verá que la capa de enlace de datos, capa 2, donde está ubicada la dirección MAC, es adyacente a la capa física. Por lo tanto, en una red la tarjeta NIC está en el lugar en que el dispositivo se conecta con los medios y cada tarjeta NIC tiene una dirección MAC única

En una red Ethernet, cuando un dispositivo desea enviar datos a otro dispositivo, puede abrir una ruta de comunicación con el otro dispositivo utilizando su dirección MAC. Se hace así: Cuando un origen envía datos a través de una red, lleva la dirección MAC de su destino. A medida que estos datos viajan por los medios de la red, la tarjeta NIC de cada dispositivo de la red verifica si su dirección MAC concuerda con la dirección de destino física que lleva el paquete de datos. Si no concuerdan, la tarjeta NIC ignora el paquete de datos y el paquete de datos continúa por la red hasta la siguiente estación.

Sin embargo, cuando concuerdan, la tarjeta NIC hace una copia del paquete de datos y la coloca en la capa de enlace de datos de la computadora donde reside. Aunque esta copia ha sido realizada por la tarjeta NIC y alojada en la computadora, el paquete de datos original continúa a través de la red donde otras tarjetas NIC podrán verlo para determinar si se puede establecer una coincidencia.

Problemas para las redes grandesSi bien enviar datos a todos los dispositivos de una red puede funcionar en redes relativamente pequeñas, es fácil ver que cuanto más grande es una red Ethernet, mayor es el tráfico que circula por la red. Esto puede representar un serio problema ya que sólo puede viajar un paquete de datos por un cable a la vez. De no existir otro cable que interconecte cada dispositivo de una red, el flujo de datos que se transmiten por la red será considerablemente más lento.

La palabra Internetworking se puede definir como la manera de conectar una red de ordenadores en otras redes mediante el uso de puertas de enlace que proporcionan un medio común de tecnología de enrutamiento entre las redes. El producto final de las redes interconectadas se llama Internetworks de sólo Internet. El ejemplo más común de interconexión es el Internet.

Comenzó como un medio para conectar diferentes tipos de tecnología de redes, pero llegado a ser frecuente a través de la creciente necesidad de conectar dos o más redes de área local de algún tipo de red de área amplia. Originalmente, se llamaba catenet. Hoy en día, su significado incluye la conexión de otros tipos de redes informáticas, por ejemplo, redes de área personal. El antepasado de Internet, Arpanet, era conocida anteriormente como vías de acceso. Hoy en día, las pasarelas de interconexión que se conoce como los routers de Internet.

Hay dos modelos de arquitectura que se utilizan generalmente para explicar los Protocolos y métodos que se utilizan en redes. El primero es la Interconexión de Sistemas Abiertos o OSI. Se refiere a un modelo de referencia que fue construida bajo el patrocinio de la Organización Internacional de Normalización o ISO y da una imagen exacta de capas de las funciones de protocolo del equipo principal a los conceptos de software de interfaz. El otro es el Internet Protocol Suite o lo que llamamos el modelo TCP / IP. Este modelo de la Internet no fue diseñada para coincidir con El modelo OSI y no pasa en ninguna de las especificaciones habituales en la Solicitud de comentarios y los estándares de Internet. Pero a pesar de que son similares en apariencia como un modelo en capas, que utiliza una forma mucho menos precisa, la arquitectura se define insegura que se refieren tan sólo por la vista de las redes lógicas. No hablamos de hardware específicos de bajo nivel de interfaces, y asume la accesibilidad de un la capa de enlace interfaz para la conexión de red local a donde el anfitrión está vinculado. Los protocolos de Capa de Internet facilitado Internetworking.

Los dispositivos de internetworking son productos que se utilizan para conectar redes. Al mismo ritmo que las redes de computadoras crecen en tamaño y en complejidad, crecen los dispositivos de internetworking que se emplean para conectarlas. Sin embargo, independientemente del tipo de dispositivo de internetworking empleado, todas comparten uno o más propósitos en común. En primer lugar, permiten conectar un número mayor de nodos a la red. En segundo lugar, alargan la distancia sobre la cual puede extenderse una red. En tercer lugar, localizan el tráfico de la red. En cuarto lugar, pueden fusionar redes existentes. Y en quinto lugar, pueden aislar problemas de red de modo que sea más fácil su diagnóstico.

Los dispositivos LAN incluyen bridges, hubs, switches Ethernet, routers, y switches ATM. Los dispositivos WAN incluyen switches ATM, módems, y servidores de comunicaciones.

En internetworking, dos de los problemas más comunes que existen es que hay demasiados nodos o que no hay cable suficiente. Un repetidor puede brindar una solución simple si existe alguno de estos dos problemas. Para comprender cómo funciona un repetidor, es importante comprender primero que a medida que los datos salen del origen y viajan por la red se transforman en impulsos eléctricos o bien en impulsos luminosos que pasan por los medios de networking.

Estos impulsos se denominan señales. Cuando las señales salen por primera vez de una estación transmisora, están limpias y son claramente reconocibles. Sin embargo, cuanto mayor es la extensión del cable más se debilitan y deterioran las señales a medida que atraviesan los medios de networking. Por ejemplo, las especificaciones para un cable ethernet de par trenzado categoría 5 establecen que la distancia máxima que las señales pueden recorrer por la red es de 100 metros. Si una señal recorre una distancia mayor, no hay garantías de que la tarjeta NIC pueda leerla.

Para que las señales no sean irreconocibles para los dispositivos que las reciben en la red, los repetidores toman las señales debilitadas, las limpian, las amplifican y las envían para que continúen su camino por la red. Utilizando repetidores, se extiende la distancia sobre la cual puede operar una red. Al igual que los medios de networking, los repetidores están en la capa física, capa 1, del modelo OSI.

Existe un proceso similar cuando hay demasiados dispositivos conectados a una red. Cada dispositivo conectado a los medios de red produce una leve degradación de la señal. Si una señal debe atravesar demasiadas estaciones o nodos, puede debilitarse al extremo de llegar a ser irreconocible para los dispositivos que la reciben. Como en el caso antes descripto, los repetidores toman las señales debilitadas, las limpian, las amplifican y las envían nuevamente para que continúen su camino por la red. Utilizando repetidores de esta manera se pueden conectar un número mayor de nodos a la red.

Un repetidor es un dispositivo electrónico que recibe una señal débil o de bajo nivel y la retransmite a una potencia o nivel más alto, de tal modo que se puedan cubrir distancias más largas sin degradación o con una degradación tolerable.

En telecomunicación el término repetidor tiene los siguientes significados normalizados:

- Un dispositivo analógico que amplifica una señal de entrada, independientemente de su naturaleza (analógica o digital).

- Un dispositivo digital que amplifica, conforma, retemporiza o lleva a cabo una combinación de cualquiera de estas funciones sobre una señal digital de entrada para su retransmisión.

En el modelo de referencia OSI el repetidor opera en el nivel físico.

En el caso de señales digitales el repetidor se suele denominar regenerador ya que, de hecho, la señal de salida es una señal regenerada a partir de la de entrada.

Los repetidores se utilizan a menudo en los cables transcontinentales y transoceánicos ya que la atenuación (pérdida de señal) en tales distancias sería completamente inaceptable sin ellos. Los repetidores se utilizan tanto en cables de cobre portadores de señales eléctricas como en cables de fibra óptica portadores de luz.

Los repetidores se utilizan también en los servicios de radiocomunicación. Un subgrupo de estos son los repetidores usados por los radioaficionados.

Asimismo, se utilizan repetidores en los enlaces de telecomunicación punto a punto mediante radioenlaces que funcionan en el rango de las microondas, como los utilizados para distribuir las señales de televisión entre los centros de producción y los distintos emisores o los utilizados en redes de telecomunicación para la transmisión de telefonía.

En comunicaciones ópticas el término repetidor se utiliza para describir un elemento del equipo que recibe una señal óptica, la convierte en eléctrica, la regenera y la retransmite de nuevo como señal óptica. Dado que estos dispositivos convierten la señal óptica en eléctrica y nuevamente en óptica, estos dispositivos se conocen a menudo como repetidores electroópticos.

La desventaja de utilizar un repetidor es que éste no puede filtrar el tráfico de la red. Los datos, también denominados bits, que llegan a un puerto de un repetidor salen a todos los demás puertos. En otras palabras, los datos son transferidos por el repetidor a todos los otros segmentos de LAN de una red, independientemente de que necesiten llegar allí o no.

Trafico de Red

El tráfico web es la cantidad de datos enviados y recibidos por los visitantes de un sitio web. Esta es una gran proporción del tráfico de internet. El tráfico web es determinado por el número de visitantes y de páginas que visitan.

Si hay un solo cable que interconecte todos los dispositivos de una red o si los segmentos de una red sólo están conectados por medio de dispositivos que no filtran, por ejemplo repetidores, esto puede dar origen a que más de un usuario intente enviar datos a través de la red al mismo tiempo. Con Ethernet, sólo puede haber un paquete de datos en el cable por vez. Si más de un nodo intenta transmitir al mismo tiempo, se producirá una colisión. Cuando se produce una colisión, los datos de cada dispositivo impactan y se dañan. El área de la red dentro de la cual se originan los paquetes de datos y colisionan se denomina dominio de colisión.

Cuando un dispositivo de la red determina que se ha producido una colisión, la tarjeta NIC del dispositivo emite una postergación Como esta se basa en un algoritmo, la extensión de este retraso en la retransmisión es diferente para cada dispositivo de la red, lo cual minimiza la probabilidad de que se produzca otra colisión. Sin embargo, si el tráfico de una red es muy pesado, la reiteración de colisiones dará origen a reiteradas postergaciones y a una considerable demora en el tráfico. Como resultado, el uso de repetidores para extender y aumentar el tráfico de una red puede significar que la red no llegue a tener un desempeño óptimo.

El tráfico web es medido para ver la popularidad de sitios web y páginas individuales o secciones sin que estos estén en un portal.

El tráfico web puede ser analizado con ver las estadísticas encontradas en el archivo del servidor de la página, el cual genera automáticamente una lista de todas las páginas vistas.

Un hit es generado cuando cualquier archivo es visto. La página, en si misma, es considerada un archivo, pero las imágenes también son archivos, por ende, una página con cinco imágenes puede generar 6 hits (las 5 imágenes y la página). Una vista de página es generada cuando un visitante requiere cualquier página del sitio. El visitante siempre generará al menos una vista de página (portada) pero puede generar muchas más.

También existen aplicaciones externas que toman registro de los sitios web insertando una metaetiqueta (pequeño código HTML) en cada página del sitio.

El tráfico web también es medido a veces por un packet sniffing y también entrega muestras aleatorias de tráfico e información externa sobre todo el uso que tiene la página en Internet.

- Número de visitantes.

- Promedio de páginas vistas por un usuario (un promedio alto indica que los usuarios exploran constantemente la página, quizá porque la encuentran útil, o en caso contrario puede indicar inhabilidad del sitio o que el público encuentra la información fácil).

- Promedio de tiempo de un usuario en el sitio.

- Promedio de duración de la página (por cuanto tiempo es vista).

- Clases dominantes (niveles de direcciones IP requeridas para abrir páginas web y contenido).

- Hora pico (el mayor tiempo de popularidad de la página puede mostrarse cuando se hacen campañas promocionales).

- Páginas más requeridas (más populares).

- Portadas más requeridas (es la primera página del sitio, la que más atrae a los visitantes).

Sitios web como Alexa Internet genera estadísticas de tráfico y ránkings basados en la gente que accede a las páginas web usando la barra Alexa. La dificultad con ello es que no mira todo el tráfico que tiene la web en internet. Los sitios importantes generalmente usan los servicios de empresas, pero sus reportes sólo están disponibles con previa suscripción y pago

Una forma de solucionar el problema del exceso de tráfico en una red y del exceso de colisiones es el uso de un dispositivo de internetworking llamado bridge. Un bridge elimina el tráfico innecesario y minimiza las posibilidades de que se produzcan colisiones en la red dividiéndola en segmentos y filtrando el tráfico en base a la estación o a la dirección MAC.Los bridges sólo se encargan de pasar paquetes o de no pasar paquetes según su dirección MAC de destino. De hecho, los bridges a menudo pasan paquetes entre redes que operan bajo diferentes protocolos de capa 2. Recorra la secuencia de gráficos y luego vea la película para aprender las importantes propiedades de los bridges.

Un puente de red o bridge es un dispositivo de interconexión de redes de ordenadores que opera en la capa 2 (nivel de enlace de datos) del modelo OSI. Este interconecta segmentos de red (o divide una red en segmentos) haciendo la transferencia de datos de una red hacia otra con base en la dirección física de destino de cada paquete

Como los bridges operan en la capa de enlace de datos, capa 2, no requieren examinar la información de la capa superior. Los bridges filtran el tráfico de la red mirando solamente la dirección MAC. Los bridges no se preocupan por los protocolos. De hecho es común que un bridge mueva protocolos y demás tráfico entre dos o más redes. Debido a que los bridges miran solo las direcciones MAC pueden enviar rápidamente el tráfico que represente cualquier protocolo de capa de red.

Para filtrar o entregar selectivamente el tráfico de una red, los bridges construyen tablas con todas las direcciones MAC de una red y de otras redes y hace un mapeo con ellas.

Si pasan datos a través de los medios de la red, un bridge compara la dirección MAC destino que llevan los datos con las direcciones MAC que contienen sus tablas. Si el bridge determina que la dirección MAC de destino de los datos proviene del mismo segmento de red que el origen, no envía los datos a otros segmentos de la red. Si el bridge determina que la dirección MAC de destino de los datos no es del mismo segmento de red que el origen, envía los datos a todos los otros segmentos de la red. De este modo, los bridges pueden reducir significativamente el tráfico entre los segmentos de la red eliminando el tráfico innecesario.

Aunque los bridges utilizan tablas para determinar si enviar o no los datos a otros segmentos de la red, los tipos de comparaciones y decisiones que toman son de un nivel relativamente bajo y de carácter simple. Si bien los bridges pueden determinar si una dirección MAC de destino que transportan los datos no forma parte del mismo segmento de red que su origen, no determina respecto del segmento de red al cual deberían ser enviados los datos. Los bridges indiscriminadamente pasan los datos a todos los otros segmentos de la red. Obviamente, en grandes redes o en redes compuestas por varios segmentos dicho envío indiscriminado de tráfico de la red no puede ser eficiente o rápido. Eventualmente, los datos llegarían a su destino pero después de un viaje prolongado y largo.

Los bridges trabajan mejor cuando el tráfico desde un segmento de la red a otro segmento no es demasiado grande. Sin embargo, cuando el tráfico entre los segmentos de la red es muy pesado, el bridge puede convertirse en un cuello de botella y hacer la comunicación más lenta.

Existe otro problema potencial cuando se utilizan bridges. Los bridges siempre extienden y multiplican un tipo especial de paquete de datos. Estos paquetes de datos se producen cuando un dispositivo de una red quiere llegar a otro dispositivo de la red pero no conoce la dirección de destino. Cuando esto sucede, con frecuencia el origen envía lo que se llama broadcast. Como su nombre lo indica, el broadcast se envía a todos los dispositivos de la red. Como todos los dispositivos de la red deben prestar atención a dichos broadcasts, los bridges siempre los envían a todos y a cada uno de los segmentos conectados. Si se envían demasiados broadcasts a través de la red, en tales casos puede producirse una tormenta de broadcast Si se produce una tormenta de broadcast, esta puede producir tiempos vencidos en la red. En dichos casos, el tráfico de la red se hace más lento y la red funciona con un desempeño que no llega a ser el óptimo.

Para comprender cómo se han resuelto estos problemas, Ud. deberá aprender primero los esquemas de direccionamiento que se utilizan en networking.

En networking, hay dos esquemas de direccionamiento. Ud. ya aprendió qué es uno de estos esquemas de direccionamiento. Se trata de la dirección MAC. El segundo esquema de networking utiliza lo que se denomina dirección IP.

Una dirección IP es una etiqueta numérica que identifica, de manera lógica y jerárquica, a un interfaz (elemento de comunicación/conexión) de un dispositivo (habitualmente una computadora) dentro de una red que utilice el protocolo IP(Internet Protocol), que corresponde al nivel de red del Modelo OSI. Dicho número no se ha de confundir con la dirección MAC, que es un identificador de 48bits para identificar de forma única la tarjeta de red y no depende del protocolo de conexión utilizado ni de la red. La dirección IP puede cambiar muy a menudo por cambios en la red o porque el dispositivo encargado dentro de la red de asignar las direcciones IP decida asignar otra IP (por ejemplo, con el protocolo DHCP). A esta forma de asignación de dirección IP se denomina también dirección IP dinámica (normalmente abreviado como IP dinámica).

Los sitios de Internet que por su naturaleza necesitan estar permanentemente conectados generalmente tienen una dirección IP fija (comúnmente, IP fija o IP estática). Esta no cambia con el tiempo. Los servidores de correo, DNS, FTP públicos y servidores de páginas web necesariamente deben contar con una dirección IP fija o estática, ya que de esta forma se permite su localización en la red.

Los ordenadores se conectan entre sí mediante sus respectivas direcciones IP. Sin embargo, a los seres humanos nos es más cómodo utilizar otra notación más fácil de recordar, como los nombres de dominio; la traducción entre unos y otros se resuelve mediante los servidores de nombres de dominio DNS, que a su vez facilita el trabajo en caso de cambio de dirección IP, ya que basta con actualizar la información en el servidor DNS y el resto de las personas no se enterarán, ya que seguirán accediendo por el nombre de dominio.

Al igual que las direcciones MAC, cada dirección IP es única. No existe la posibilidad de que dos direcciones IP sean iguales. Sin embargo, mientras las direcciones MAC son direcciones físicas que tienen una codificación rígida en la tarjeta NIC y pueden ocurrir en la capa de enlace de datos, las direcciones IP se implementan en el software y ocurren en la capa de red del modelo OSI. En general es el administrador de la red el responsable de asignar las direcciones IP a todos los dispositivos de la red que controla.

En las redes de computadoras, la dirección MAC (siglas en inglés de media access control; en español "control de acceso al medio") es un identificador de 48 bits (6 bloques hexadecimales) que corresponde de forma única a una tarjeta o dispositivo de red. Se conoce también como dirección física, y es única para cada dispositivo. Está determinada y configurada por el IEEE (los últimos 24 bits) y el fabricante (los primeros 24 bits) utilizando el organizationally unique identifier. La mayoría de los protocolos que trabajan en la capa 2 del modelo OSI usan una de las tres numeraciones manejadas por el IEEE: MAC-48, EUI-48, y EUI-64, las cuales han sido diseñadas para ser identificadores globalmente únicos. No todos los protocolos de comunicación usan direcciones MAC, y no todos los protocolos requieren identificadores globalmente únicos.

Las direcciones MAC son únicas a nivel mundial, puesto que son escritas directamente, en forma binaria, en el hardwareen su momento de fabricación. Debido a esto, las direcciones MAC son a veces llamadas burned-in addresses, en inglés.

Si nos fijamos en la definición como cada bloque hexadecimal son 8 dígitos binarios (bits), tendríamos:

En la mayoría de los casos no es necesario conocer la dirección MAC, ni para montar una red doméstica, ni para configurar la conexión a internet, usándose esta sólo a niveles internos de la red. Sin embargo, es posible añadir un control de hardware en un conmutador o un punto de acceso inalámbrico, para permitir sólo a unas MAC concretas el acceso a la red. En este caso, deberá saberse la MAC de los dispositivos para añadirlos a la lista. Dicho medio de seguridad se puede considerar un refuerzo de otros sistemas de seguridad, ya que teóricamente se trata de una dirección única y permanente, aunque en todos los sistemas operativos hay métodos que permiten a las tarjetas de red identificarse con direcciones MAC distintas de la real.

La dirección MAC es utilizada en varias tecnologías entre las que se incluyen:

- Ethernet

- 802.3 CSMA/CD

- 802.5 o redes en anillo a 4 Mbps o 16 Mbps

- 802.11 redes inalámbricas (Wi-Fi).

- Asynchronous Transfer Mode

MAC opera en la capa 2 del modelo OSI, encargada de hacer fluir la información libre de errores entre dos máquinas conectadas directamente. Para ello se generan tramas, pequeños bloques de información que contienen en su cabecera las direcciones MAC correspondiente al emisor y receptor de la información.

Como Ud. recordará las direcciones MAC son tres números hexadecimales de cuatro dígitos. Un ejemplo de dirección MAC es el número 0000.0c12.3456. Al igual que el número de seguro social de los Estados Unidos, las direcciones MAC son ejemplos de esquema de direccionamiento plano. Son únicos. Se emiten en forma secuencial. Para organizarlos no se utiliza ninguna jerarquía.

Los esquemas de direccionamiento IP son más complejos que los esquemas de direccionamiento MAC. Las direcciones IP utilizan un esquema de direccionamiento jerárquico. Este esquema es como el que utiliza el sistema telefónico de Estados Unidos, con códigos de país, de área e intercambios locales.

Como Ud. aprendió en es anteriores, las direcciones MAC identifican dispositivos específicos y son utilizadas por los bridges para emitir direcciones simples de bajo nivel para los datos que viajan por la red. Por el contrario, las direcciones IP, brindan un esquema de direccionamiento que no sólo contiene la dirección del dispositivo en sí sino también la red en la cual está ubicado el dispositivo. Como este es el caso, si un dispositivo pasa de una red a una red diferente, la dirección IP del dispositivo deberá ser modificada en función del cambio realizado.

Los routers son otro tipo de dispositivo de internetworking. Estos dispositivos pasan paquetes de datos entre las redes en base a la información de la capa de protocolo de red o capa 3. Los routers tienen la capacidad de tomar decisiones inteligentes respecto de cuál es la mejor ruta para entregar los datos a través de la red

El problema de excesivo tráfico de broadcast puede resolverse utilizando un router. Los routers pueden hacerlo ya que no envían frames de broadcast a menos que específicamente se les indique que lo hagan

Los routers se diferencian de los bridges en diversos aspectos. En primer término, el bridging se produce en la capa de enlace de datos o capa 2 mientras que el enrutamiento se produce en la capa de red o capa 3 del modelo OSI.

En segundo lugar, los bridges utilizan direcciones físicas o MAC para tomar decisiones sobre el envío de datos. Los routers utilizan un esquema de direccionamiento diferente que se produce en la capa tres para adoptar las medidas relativas al envío. Utilizan direcciones IP direcciones lógicas en lugar de direcciones MAC. Como las direcciones IP se implementan en el software y se refieren a la red en la cual está ubicado un dispositivo, a menudo estas direcciones de capa 3 se denominan direcciones de protocolo o direcciones de red. Las direcciones físicas o MAC normalmente son asignadas por el fabricante de la tarjeta NIC y tienen una codificación rígida dentro de la tarjeta NIC. Por el contrario, las direcciones IP normalmente son asignadas por el administrador de la red. Al asignar las direcciones IP, no es inusual que el administrador de una red agrupe dispositivos en el esquema de direccionamiento IP en función de su ubicación geográfica, el departamento o el piso que ocupan dentro de un edificio. Como están implementadas en el software, las direcciones IP son relativamente fáciles de cambiar.

Por último, los bridges se utilizan principalmente para conectar segmentos de una red. Los routers se utilizan para conectar diferentes redes y para acceder a la Internet mundial. Lo hacen brindando enrutamiento extremo a extremo.

El funcionamiento básico de un router (en español 'enrutador' o 'encaminador'), como se deduce de su nombre, consiste en enviar los paquetes de red por el camino o ruta más adecuada en cada momento. Para ello almacena los paquetes recibidos y procesa la información de origen y destino que poseen. En base a esta información lo reenvían a otro router o al host final en una actividad que se denomina 'encaminamiento'. Cada router se encarga de decidir el siguiente salto en función de su tabla de reenvío o tabla de encaminamiento, la cual se genera mediante protocolos que deciden cuál es el camino más adecuado o corto, como protocolos basado en el algoritmo de Dijkstra.

Por ser los elementos que forman la capa de red, tienen que encargarse de cumplir las dos tareas principales asignadas a la misma:

- Reenvío de paquetes (Forwarding): cuando un paquete llega al enlace de entrada de un router, éste tiene que pasar el paquete al enlace de salida apropiado. Una característica importante de los routers es que no difunden tráfico difusivo.

- Encaminamiento de paquetes (routing): mediante el uso de algoritmos de encaminamiento tiene que ser capaz de determinar la ruta que deben seguir los paquetes a medida que fluyen de un emisor a un receptor.

Por tanto, debemos distinguir entre reenvío y encaminamiento. Reenvío consiste en coger un paquete en la entrada y enviarlo por la salida que indica la tabla, mientras que por encaminamiento se entiende el proceso de hacer esa tabla.

Los routers se utilizan para conectar dos o más redes. Para que el enrutamiento sea exitoso, cada red debe tener un número de red único. Recuerde que este número de red único está incorporado en la dirección IP asignada a cada dispositivo conectado a la red. Así, si una red tuviera un número de red único A con cuatro dispositivos conectados a dicha red, la dirección IP de cada dispositivo sería A1, A2, A3, y A4. Como la interfaz donde el router se conecta con una red se considera parte de dicha red, la dirección IP del puerto donde el router se conecta con la red A debería ser A5.

Si otra red con un número de red único B y con cuatro dispositivos conectados también se conectara al mismo router en otra de sus interfaces, la dirección IP de cada dispositivo de esta red sería B1, B2, B3, y B4, y la dirección IP de la segunda interfaz del router sería B5.

Imagine que los datos se envían de una red a otra. La red de origen es la red A y la red de destino es la red B, y el router está conectado a las redes A, B, C, y D. Cuando los datos, denominados frame, que provienen de la red A llegan al router, el router realiza las siguientes funciones. Primero el router separa el encabezado de enlace de datos que lleva el frame. El encabezado de enlace de datos contiene las direcciones IP del origen y del destino de los datos. Esto permite que el router examine la capa de red para determinar la red de destino. Luego, el router consulta sus tablas de enrutamiento para determinar cuál de sus puertos necesitará para enviar los datos para que lleguen a su red de destino. De este modo, en el siguiente ejemplo, el router determinaría enviar los datos de la red A a la red B a través de su puerto que tiene la dirección dirección IP B5.

Sin embargo, antes de enviar efectivamente los datos a través del puerto B5, el router encapsula los datos en el correspondiente frame de enlace de datos.

Una dirección IP es un valor de 32 bits. La razón por la cual las direcciones IP se escriben en forma de bits es para que la información que contienen pueda ser comprendida por las computadoras. Para que los datos pasen por los medios, primero deben ser convertidos en impulsos eléctricos. Cuando una computadora recibe estos impulsos eléctricos reconoce dos cosas: la presencia de voltaje en el cable o la falta de voltaje en el cable. Como una computadora sólo puede reconocer dos cosas, se puede utilizar un esquema matemático binario para representar cualquier dato que se transmita por los medios de networking. En tal esquema numérico, los números 0 y 1 son los únicos que se utilizan para comunicarse con las computadoras.